In praktisch jedem Router, den Sie heutzutage von den Internet-Providern erhalten, ist eine Firewall integriert. Je nach Gerät ist die Leistung dieser integrierten Firewall mal besser oder schlechter. Auch die Ausstattung der Funktionalitäten lässt zum Teil zu Wünschen übrig. In einigen Geräten können keine VPNs generiert werden, in anderen Geräten gibt es kein Portforwarding oder die VPN-Leistung fällt in den Keller.

Dies können Sie umgehen, indem Sie Ihre eigene Firewall einsetzen. Dazu benötigen Sie vom Provider lediglich einen Router, der DMZ oder Bridge-Modus unterstützt.

DMZ bedingt in den meisten Fällen 4 fixe Public-IP-Adressen, da sonst die DMZ nicht konfigurierbar ist. Beim Bridge-Modus funktioniert es mit einer fixen Public-IP-Adresse oder DynDNS. Im Bridge-Modus benötigen Sie vom Provider eventuell die Login-Angaben, damit sie ein PPPoE konfigurieren können.

Für eine eigene Firewall greifen Sie auf Hardwaregeräte, welche Ihre Bedürfnisse abdecken. Oder Sie verwenden Open-Source, welche sehr performant und schlank läuft. Wir beschreiben hier die Verwendung von OPNsense. OPNsense ist Open-Source und frei verfügbar.

OPNsense kann auf einem "alten" PC mit zwei LAN-Anschlüssen und mindesten 2GB RAM, sowie 2 Prozessorkernen laufen. Sie können OPNsense auch als virtuelle Maschine in einer Hyper-V oder ESX-Umgebung laufen lassen. Auf der Seite OPNsense auf Hardware ist ein Beispiel einer solchen Installation beschrieben.

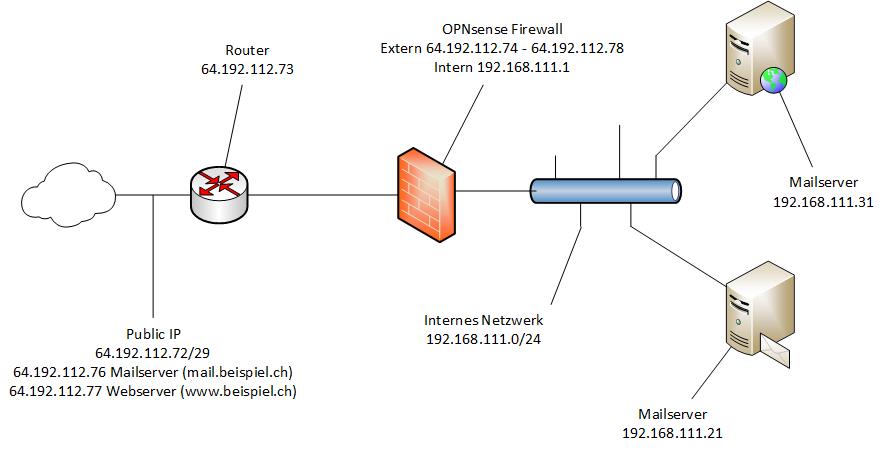

Wir nehmen nachstehende Situation an und konfigurieren dementsprechend unsere OPNsense-Firewall.

- Als erstes holen wir vom Internet ein ISO-Image für OPNsense herunter. Auf der offiziellen Webseite von OPNsense können sie das Image herunterladen. Bei den Auswahlen nehmen Sie den Image-Type DVD. Darin enthalten ist das ISO-Image, welches Sie für die virtuelle, wie auch für die physische Umgebung verwenden können.

Bei einer physischen Installation erstellen Sie aus dem ISO-Image einen startbaren USB-Stick und starten den PC von diesem Stick (eine gute Software, um aus einem ISO-Image einen startbaren Stick zu erstellen, ist Rufus).

Bei der virtuellen Installation starten Sie direkt ab dem ISO-Image.

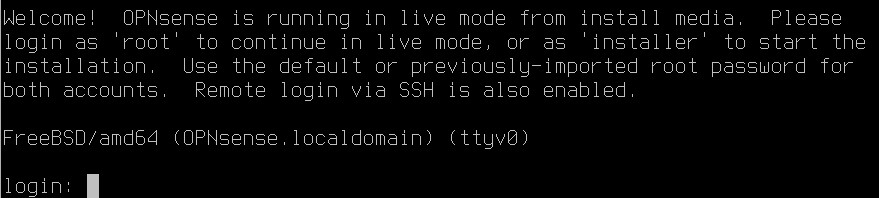

- Nach dem Start läuft die Installation durch bis zum ersten Anmeldebereich. Für die Installation auf den Rechner verwenden Sie den Benutzer installer mit dem Passwort opnsense.

- Als nächstes wählen Sie das richtige Tastaturlayout aus. Danach erscheint die Auswahl des Installationstyps, diese können Sie Standard auf UFS GPT/UEFI Hybrid stehen lassen.

Dann kommt noch das richtige Laufwerk. Beachten Sie, dass ein USB-Stick oder weitere Laufwerke ebenfalls angezeigt werden. Bei der Installation werden auf dem Ziel-Laufwerk alle Daten gelöscht. - Nun läuft der Installationsvorgang ab. Es kann je nach Leistung des Rechners einige Minuten dauern.

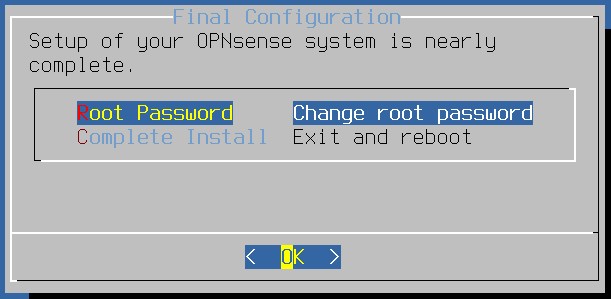

- Ändern Sie hier das Passwort für den Hauptbenutzer root.

- Nach der Installation startet der Rechner neu und hat auf dem LAN-Adapter die IP-Adresse 192.168.1.1/24. Sie können sich einloggen und über die Position 1 des Menüs den LAN- und WAN-Adapter richtig anordnen. Über die Position 2 passen Sie allenfalls die IP-Adresse des LAN-Adapters an Ihre Bedürfnisse an. Wir haben im Beispiel die Netzwerkadresse 192.168.111.1 verwendet. Hier können Sie auch auswählen, ob die Firewall als DHCP-Server dienen soll oder nicht.

- Nach diesen Anpassungen loggen Sie sich aus und verwenden einen Webbrowser, um sich mit der von Ihnen vergebenen IP-Adresse auf OPNsense einzuloggen

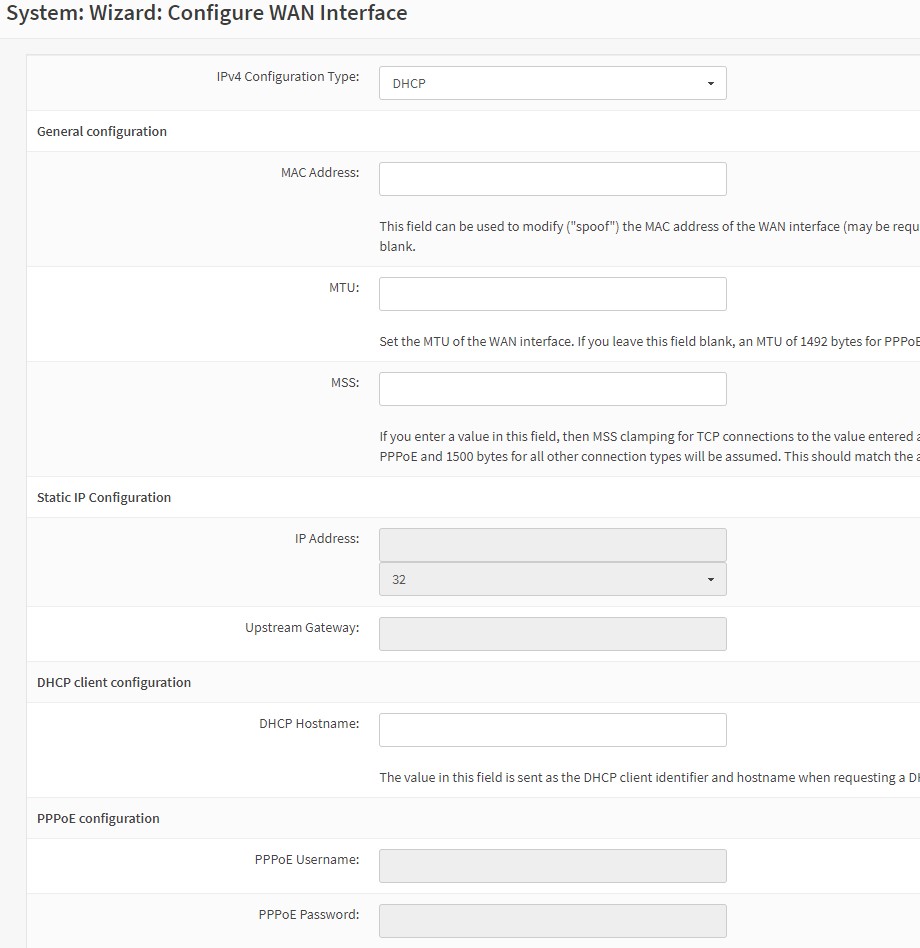

- Beim ersten Login über die Webseite, erscheint ein System Wizard für generelle Einstellungen. Klicken Sie sich durch die Seiten, bis Sie bei der Konfiguration des WAN Interfaces sind.

- Hier geben Sie an, wie Sie mit dem Internet verbunden sind. Sie können vom Provider Ihre Adresse via DHCP beziehen, fix zugewiesene IP-Adressen haben oder im Bridge-Modus über PPPoE mit dem Internet verbunden sein.

- Wenn Sie von Ihrem Internet-Provider per DHCP eine Public-IP-Adresse zugewiesen bekommen und diese für eigene Server verwenden möchten (Mail- oder Webserver), müssen Sie den Router auf Bridge-Modus umstellen und sich über PPPoE beim Provider anmelden. Dazu benötigen Sie die Anmeldeangaben vom Provider.

- Nach Beendigung des Wizard's gehen Sie auf der Menüstruktur zu Lobby und Dashboard. Klicken Sie dort auf Klick to check for Updates. Das System kontrolliert dann ob neue Updates verfügbar sind und wird diese ggf. auch installieren. Es wird auch darauf hingewiesen, ob diese Updates einen Neustart benötigen, was während einem "Vollbetrieb" nicht unbedingt sein muss.

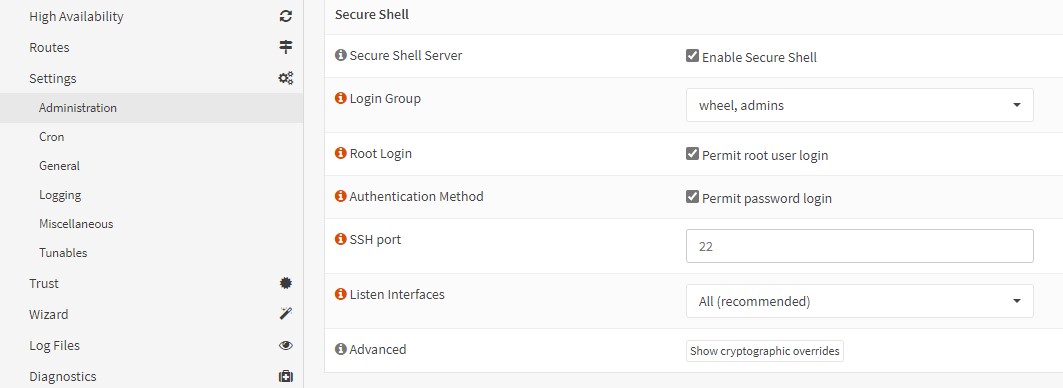

Wenn Sie ein älteres ISO-Image für die Installation verwendet haben, kann es sein, dass der Updatevorgang mehrere Male durchgeführt werden muss, weil gewisse Updatewechsel einen Neustart verlangen, bevor auf die nächste Version gewechselt werden kann. - Wenn Sie mit SSH auf die Firewall zugreifen wollen, müssen Sie im Menü zu System, Settings, Administration gehen.

- Setzen Sie bei Secure Shell Server ein Häkchen und geben Sie bei Bedarf den Root Login, sowie die Authentication Method frei.

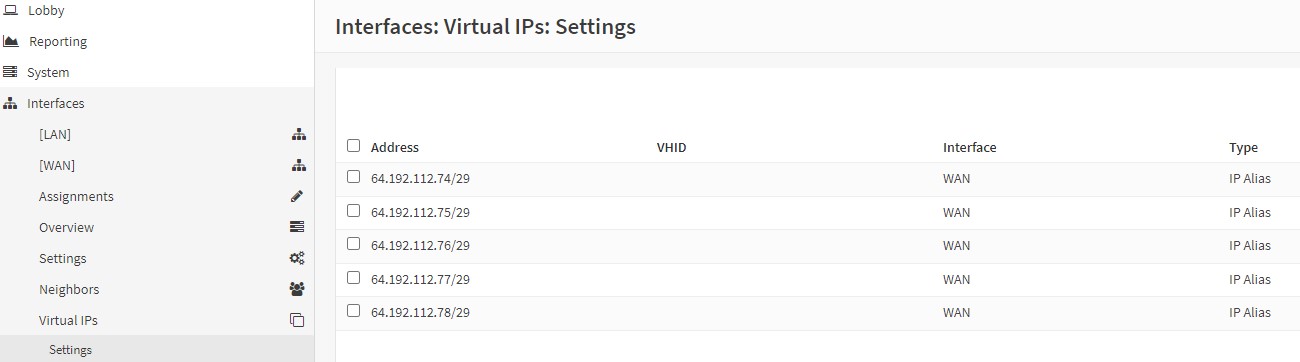

- Wenn Sie mehrere Public-IP-Adressen verwenden, müssen Sie diese Adressen als Virtual IPs in der Firewall ablegen. Alle Adressen, ausser der Basis- oder Gateway-Adresse, müssen erfasst werden.

Nehmen wir z.B. 1 fixe Adresse, dann geht dies nur im Bridge-Modus. Nehmen wir einen 4'er Block, können wir auf dem Router den DMZ-Modus aktivieren und haben dann auf dem DMZ-Anschluss 1 nutzbare Adresse. Bei einem 8'er Block haben wir 5 nutzbare Adressen. Dies weil bei einem Block die niedrigste und die höchste Adresse nicht nutzbar sind und 1 Adresse dem Router "gehört".

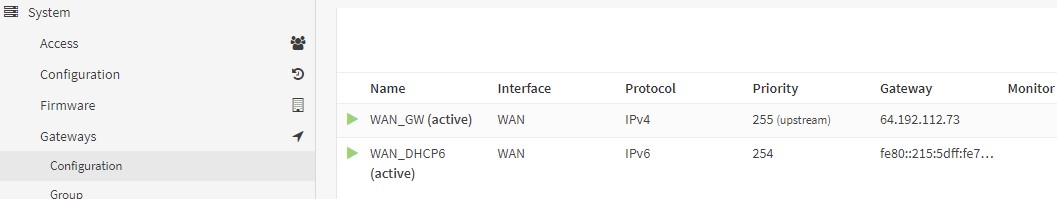

Haben wir einen 8'er Block mit den Angaben 64.192.112.72/29, sind die Adressen 64.192.112.72 und 64.192.112.79 nicht nutzbar und die Adresse 64.192.112.73 gehört dem Router. Sie ist auch gleich die Gateway-Adresse der Firewall. - In unserem Beispiel mit 8 Adressen (5 nutzbar), müssen wir in OPNsense den Gateway festlegen. Gehen Sie im Menü zu System, Gateways und Configuration.

- Da die Adresse 64.192.112.73 dem Router selbst gehört, müssen wir diese Adresse als Gateway hinterlegen.

- Als nächsten Schritt erfassen wir die 5 nutzbaren Adressen als Virtual IPs. Gehen Sie dazu im Menü zu Interfaces, Virtual IPs und Settings.

- Nachdem nun der Gateway und alle Virtual IPs erfasst sind, können Sie je nach Bedarf Ihre lokale Infrastruktur ins Internet freigeben.

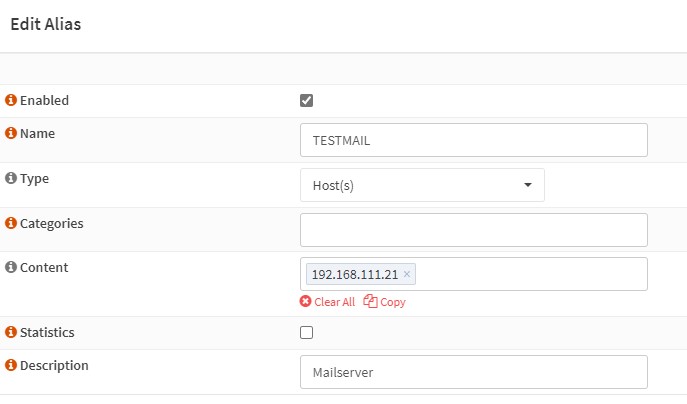

Wir nehmen an, wir haben einen Mailserver und einen Webserver. Die Namen der beiden Server sind z.B. "TESTMAIL" und "TESTWEB". Der Mailserver hat die interne IP-Adresse 192.168.111.21 und benötigt die Ports 25 (SMTP), 110 (POP3), 995 (POP3/S), 80 (HTTP) und 443 (HTTPS). Der Mailserver ist somit über SMTP (andere Mailserver), POP, POPs, Autosync (Outlook) und Webmail erreichbar.

Der Webserver hat 192.168.111.31 und benötigt die Ports 80 (HTTP) und 443 (HTTPS).

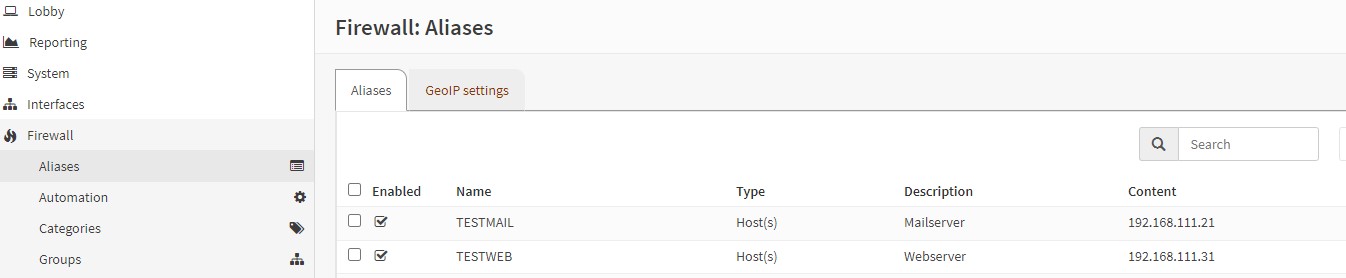

In dieser Konfiguration benötigen wir bereits zwei externe Adressen. - Die beiden Server müssen nun als Aliases im OPNsense erfasst werden. Dazu gehen Sie im Menü zu Firewall und Aliases. Sie finden auf dem angezeigten Bild schon eine Reihe Einträge, lassen Sie diese stehen und fügen Sie die beiden Server mit den jeweiligen IP-Adressen hinzu.

- Bei Name und Description können Sie beliebige Werte eingeben. Verwenden Sie aussagekräftige Werte.

- Nachdem beide Server erfasst wurden, sehen Sie diese in der Übersicht.

- Von extern soll der Mailserver unter der IP-Adresse 64.192.112.76 und der Webserver unter 64.192.112.77 erreichbar sein. Dazu müssen beim Name-Hoster die entsprechenden Namenseinträge erstellt worden sein. Einen eigenen Nameserver können Sie über diese Anleitung erstellen.

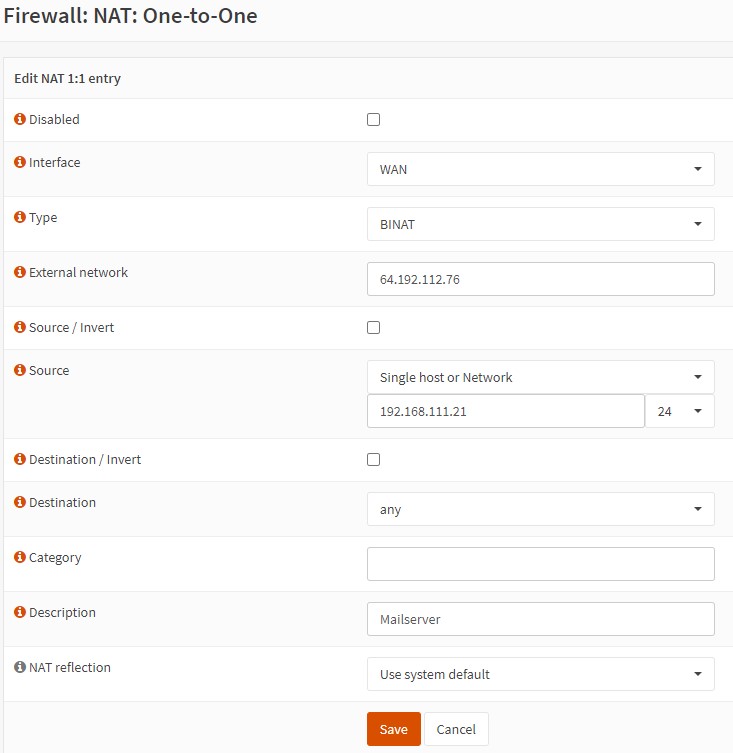

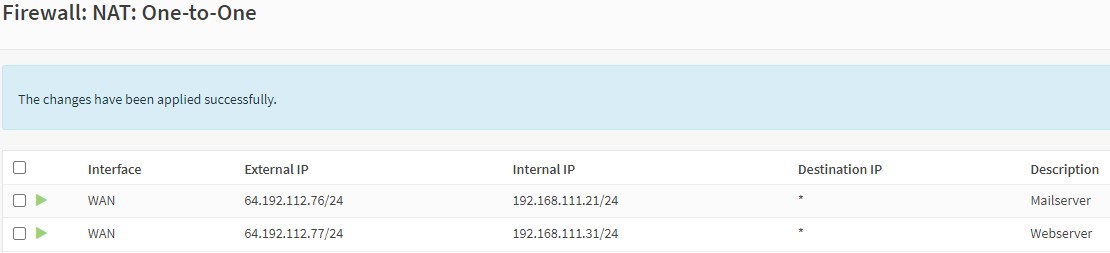

Damit die beiden Server sich auch gegen aussen mit diesen IP-Adressen melden, gehen Sie im Menü zu Firewall, NAT und One-to-One.

Dort tragen wir für die interne IP-Adresse die dazugehörige externe IP-Adresse ein.

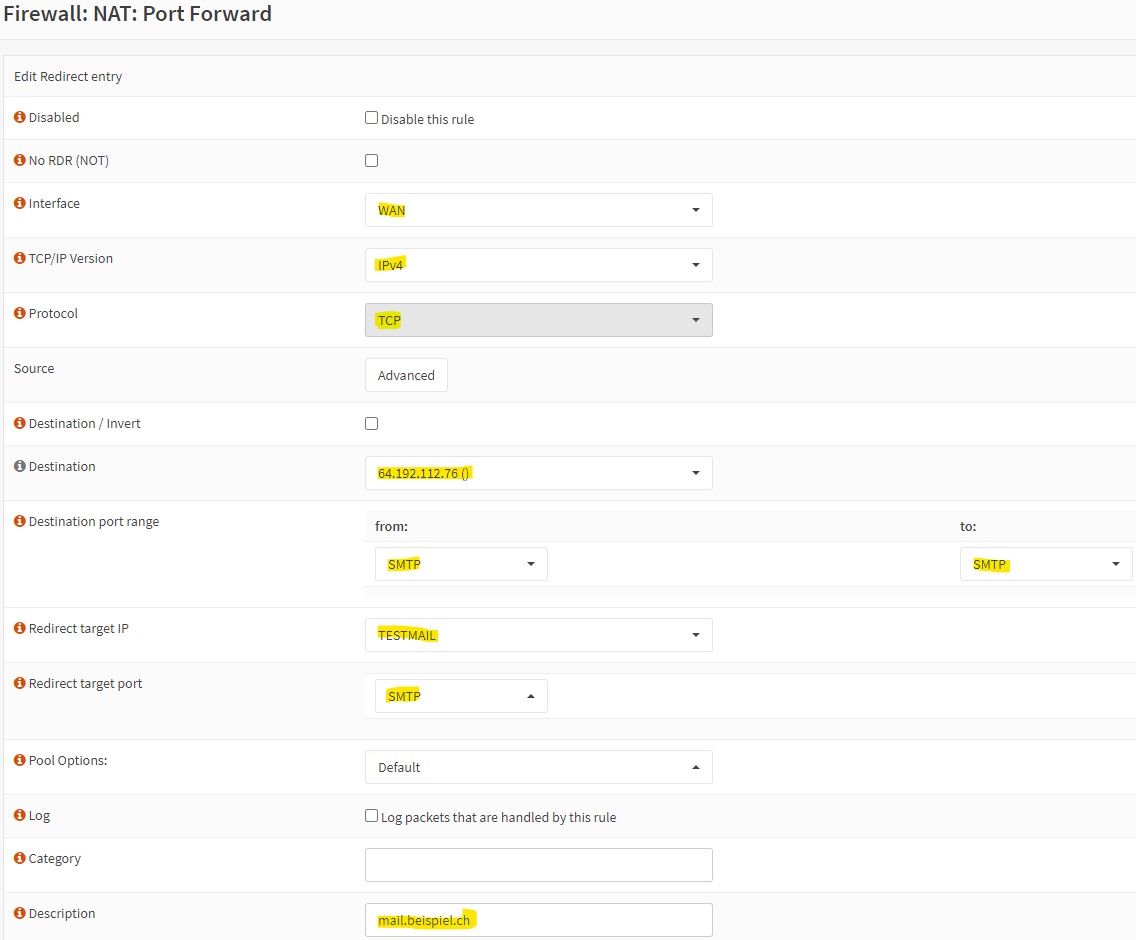

- Als nächstes geben wir die Ports frei, damit eine Anfrage von extern über die richtigen Ports zu den richtigen Servern geleitet wird.

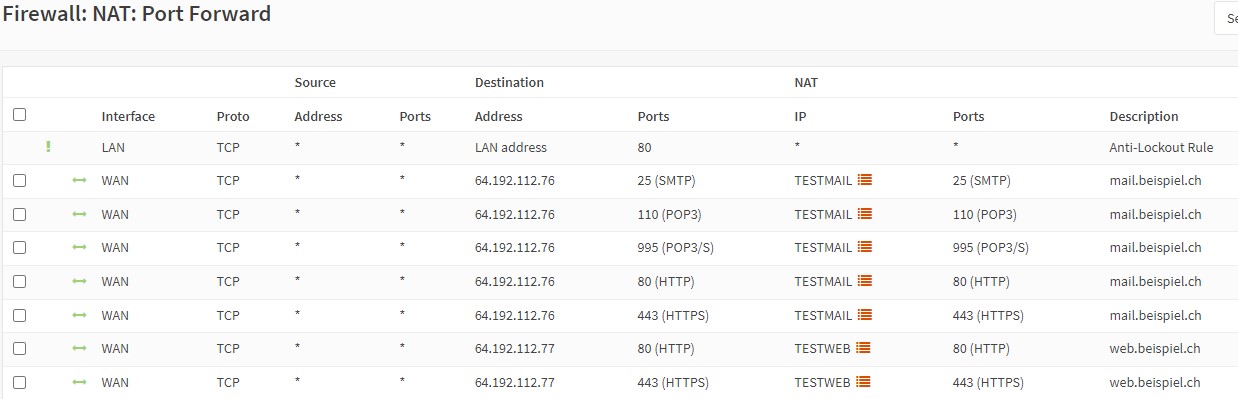

Gehen Sie im Menü zu Firewall, NAT und Port Forward. - Port 25 muss von der WAN-Adresse 64.192.112.76 zum internen Server 192.168.111.21 geleitet werden. Beim Erstellen eines neuen Port Forward Eintrages sind die entsprechenden Werte im Bild ersichtlich. Bitte kontrollieren Sie die gelb markierten Felder. Alle anderen Felder können Sie auf den vorgegebenen Standardwerten belassen. Dadurch werden auch gleich die korrekten, passenden Rules erstellt.

- Bei Destination wählen Sie die richtige externe IP-Adresse aus und bei Redirect target IP nehmen Sie den richtigen Zielserver.

Bei Destination port range können Sie den Service auswählen oder mit other den Port selbst eingeben. - Nach dem Erfassen aller Weiterleitungen sieht es wie folgt aus.

- Die dazu gehörenden Rules wurden gleichzeitig erstellt. Sie finden diese im Menü bei Firewall, Rules und WAN.

- Wenn alles korrekt erfasst wurde, die externen und internen IP-Adressen stimmen, die internen Server auf die freigegebenen Ports reagieren, sollten die beiden Server von extern erreichbar sein.

Wenn Sie von extern Probleme haben, kontrollieren Sie den Vorgang zuerst intern. Passen Sie dazu unter Umständen Ihren internen DNS an, oder erstellen Sie in der hosts-Datei die entsprechenden Einträge.

Bei den Links WireGuard zu Client, WireGuard Site-to-Site, WireGuard zu FRITZ!Box oder IPsec Site-to-Site wird Ihnen erklärt, wie Sie in OPNsense verschiedene Arten von VPNs konfigurieren können. Dadurch haben Sie von Extern die Möglichkeit auf Ihre Systeme zuzugreifen, oder zu fernen Netzwerken Verbindungen herzustellen.